Activer SSL sur NAS

Indice NDT

(D)ifficulté : Simple, Moyenne, Complexe.

(T)emps estimé pour la réalisation.

| Utilisateur | Technicien | Expert |

| Simple | Moyenne | Complexe |

| – d’une heure | + de 5 heures | 12 heures et + |

OcM

Contexte de la réalisation.

Modalité de l’éxécution.

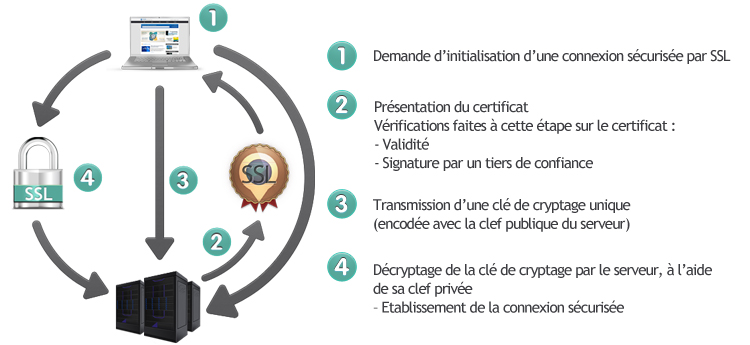

Au début du WEB le plus important était d’assurer l’échange d’information. Par la suite, devant l’ampleur des utilisations, il a fallut consolider les protocoles d’origine pour leur apporter la couche de sécurité requise. Le SSL ou sécure socket layer est le protocole utilisé pour sécuriser les échanges sur Internet. Pour résumer, une requête en http (demande d’un client) est envoyée en clair à un serveur. En cas d’interception du flux on peut récupérer les information échangées.

L’ajout du TLS (ex SSL) permet de crypter de bout en bout les informations échangées. Le flux n’est plus « en clair ».`

Maintenant il faut s’assurer de l’identité du serveur et disposer des clés permettant de décoder les messages envoyés.

C’est pour cela qu’on utilise des services tiers appelés autorité de certification; Cette dernière délivre le certificat qui permet de confirmer l’identité du serveur et de transmettre une des clés pour décrypter les échanges entre le client et le serveur.

Différents services existent pour déclarer un site, la plupart sont payants. LETSENCRYPT est une autorité créée depuis 2015 qui offre le double avantage:

- d’être gratuite

- et parfaitement intégrée aux produits Synology.

Ai-je vraiment besoin d’une couche de sécurité pour l’accès à mon NAS ?

Si les accès sont internes la réponse est simple : non.

En revanche, si les accès sont externes alors la sécurisation des échanges peut être requise. Attention, outre les prérequis, le cryptage est une étape de plus dans l’échange et est plus ou moins rapide selon les matériels utilisés. (NAS et types de connexion)

Enfin, depuis les versions 59 de Firefox et 68 de GoogleChrome, un icône site non sécurisé apparait sur une connexion http. Même si techniquement l’impact d’un tel marquage est nul, auprès d’un utilisateur lambda cela ne rassure pas…

Prérequis

Pour mettre en œuvre la démarche suivante il faut :

- Les port 80 et 443 doivent être routés vers le NAS (cf paramétrage BOX/modem routeur) tout comme le 5001 et/ou d’autres selon les services souhaités.

- un nom de domaine (qu’il soit officiel complet ou un sous domaine via un DDNS – même synology -)

- une adresse e-mail

par défaut le certificat est émis pour 90 jours. Il est automatiquement renouvelé – un mail est envoyé pour le rappeler.-

Attention : on peut enregistrer plusieurs certificats mais à chaque fois avec un nom domaine et une adresse email distincte

Démarche

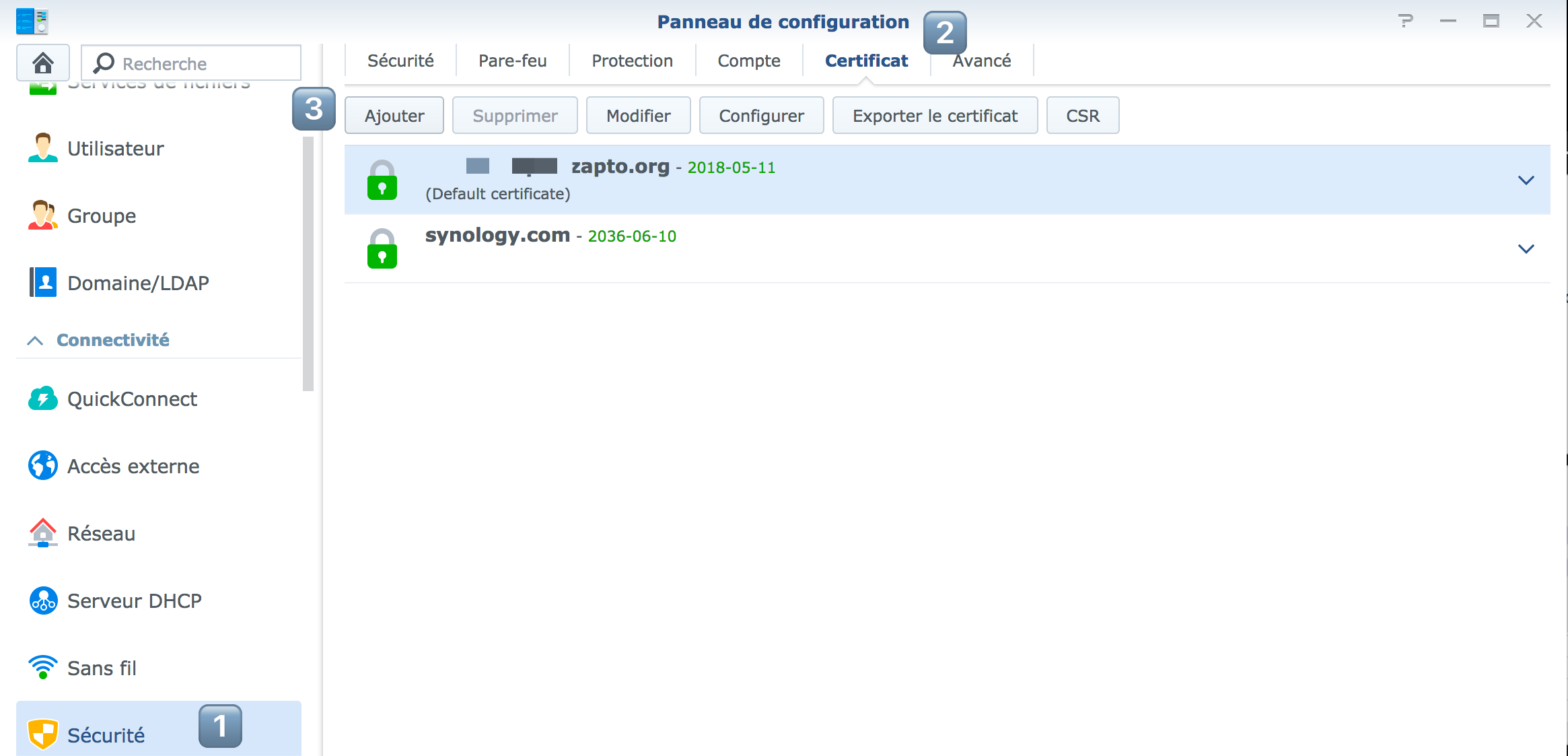

- Sécurité

- Onglet certificat

- Bouton Ajouter

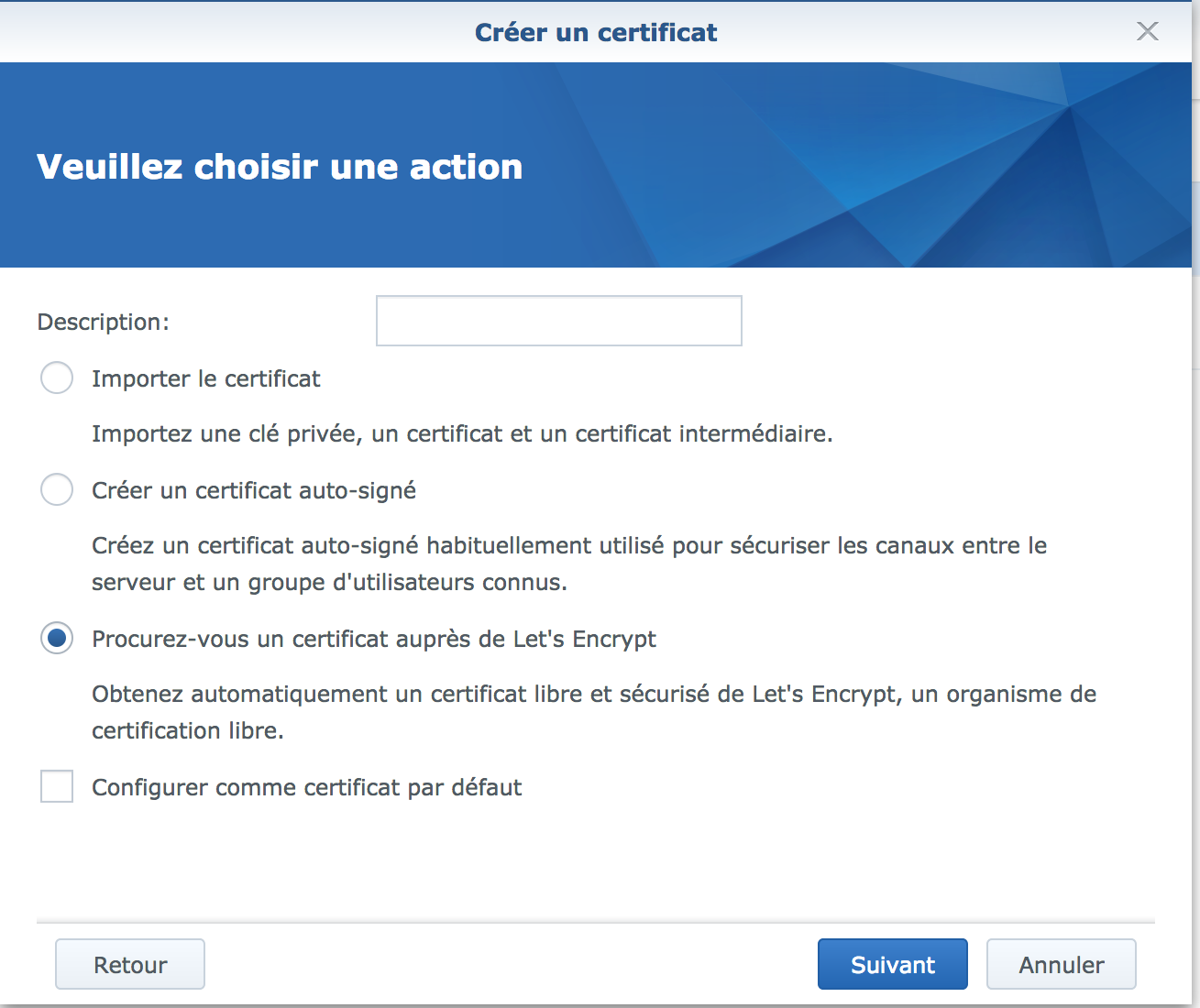

Choisir une action

- importer : dans le cas d’un certificat acheté

autosigné quasi obsolète

- créer auprès de letsencrypt

peut aussi être configuré comme certificat par défaut.

- Procurez-vous un certificat auprès de Let’s Encrypt

- Le nom du domaine

- l’adresse e-mail de contact

- l’éventuel sousdomaine (facultatif)

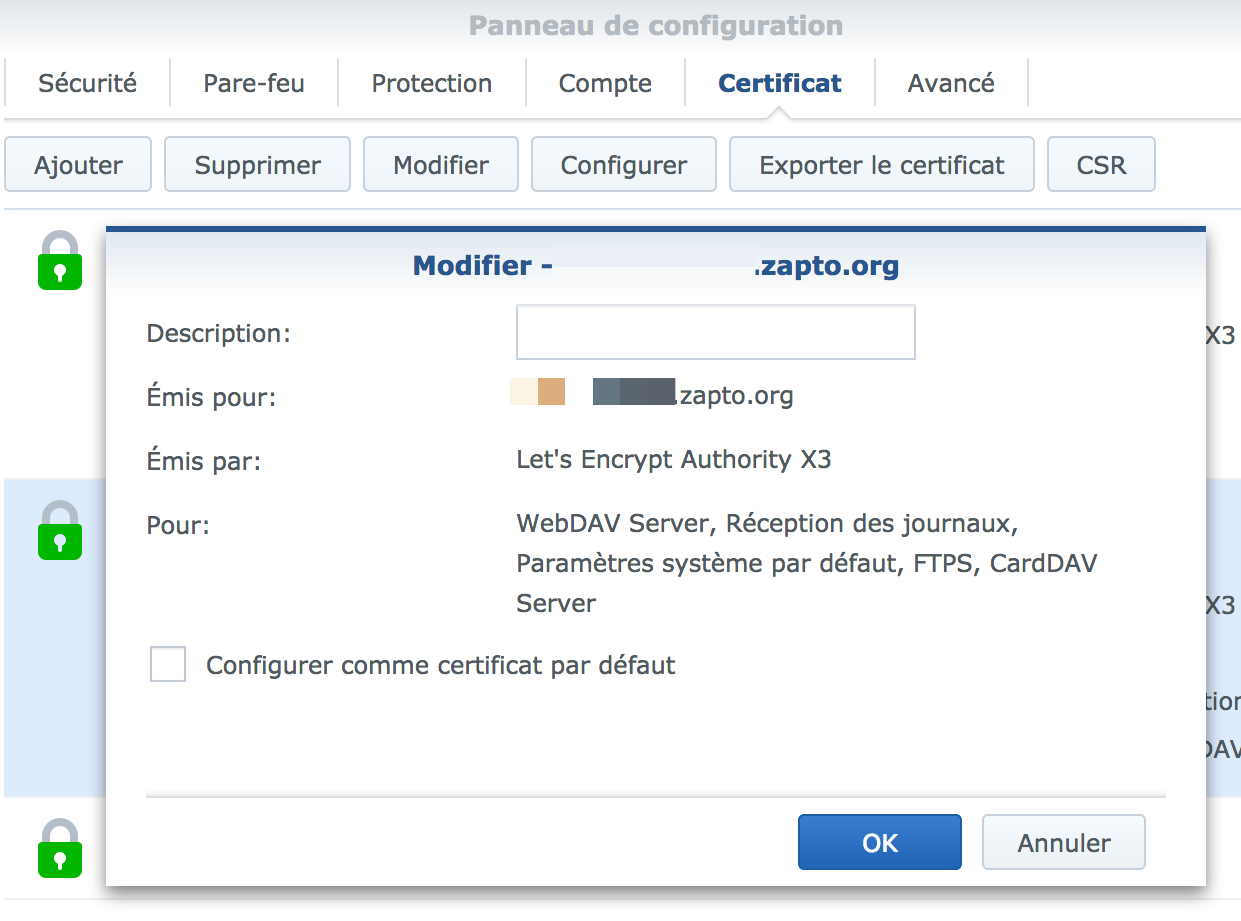

- Certificat

- Bouton MODIFIER

- cocher la case « configurer comme certificat par défaut »

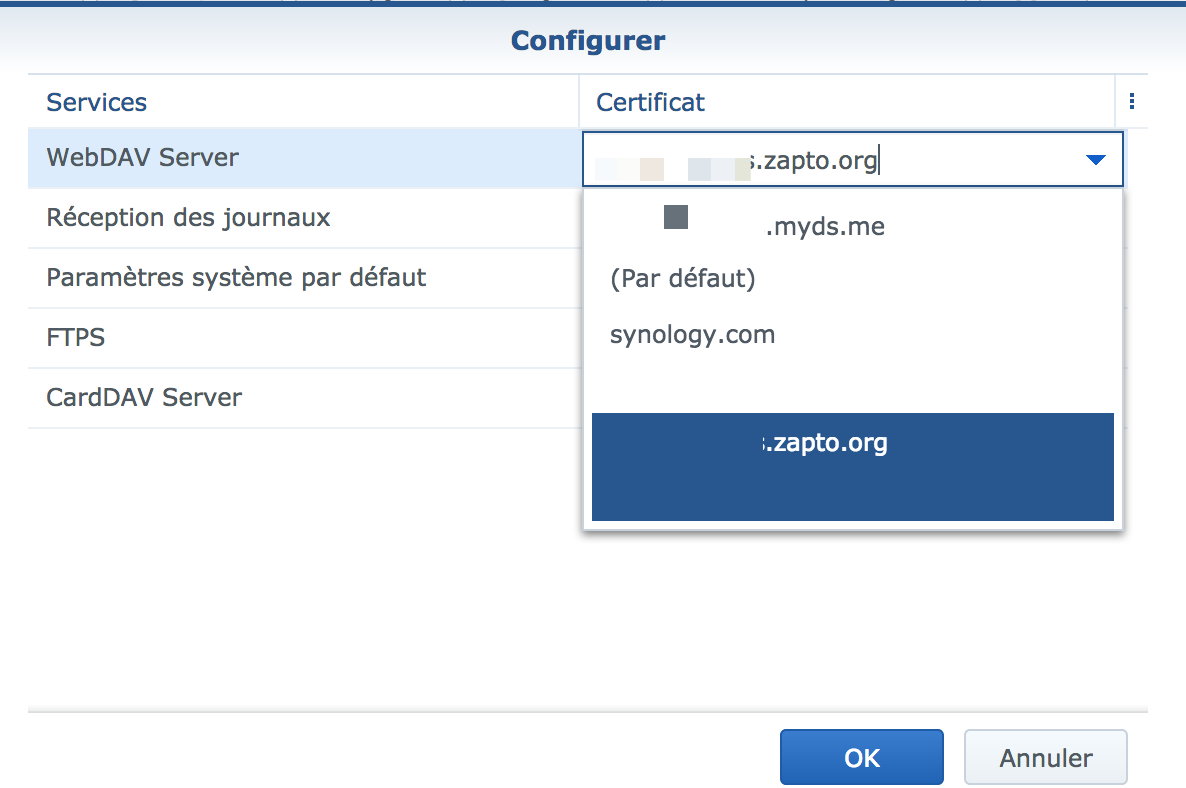

- Certificat

- Bouton CONFIGURER

- choisir les services à associer au certificat

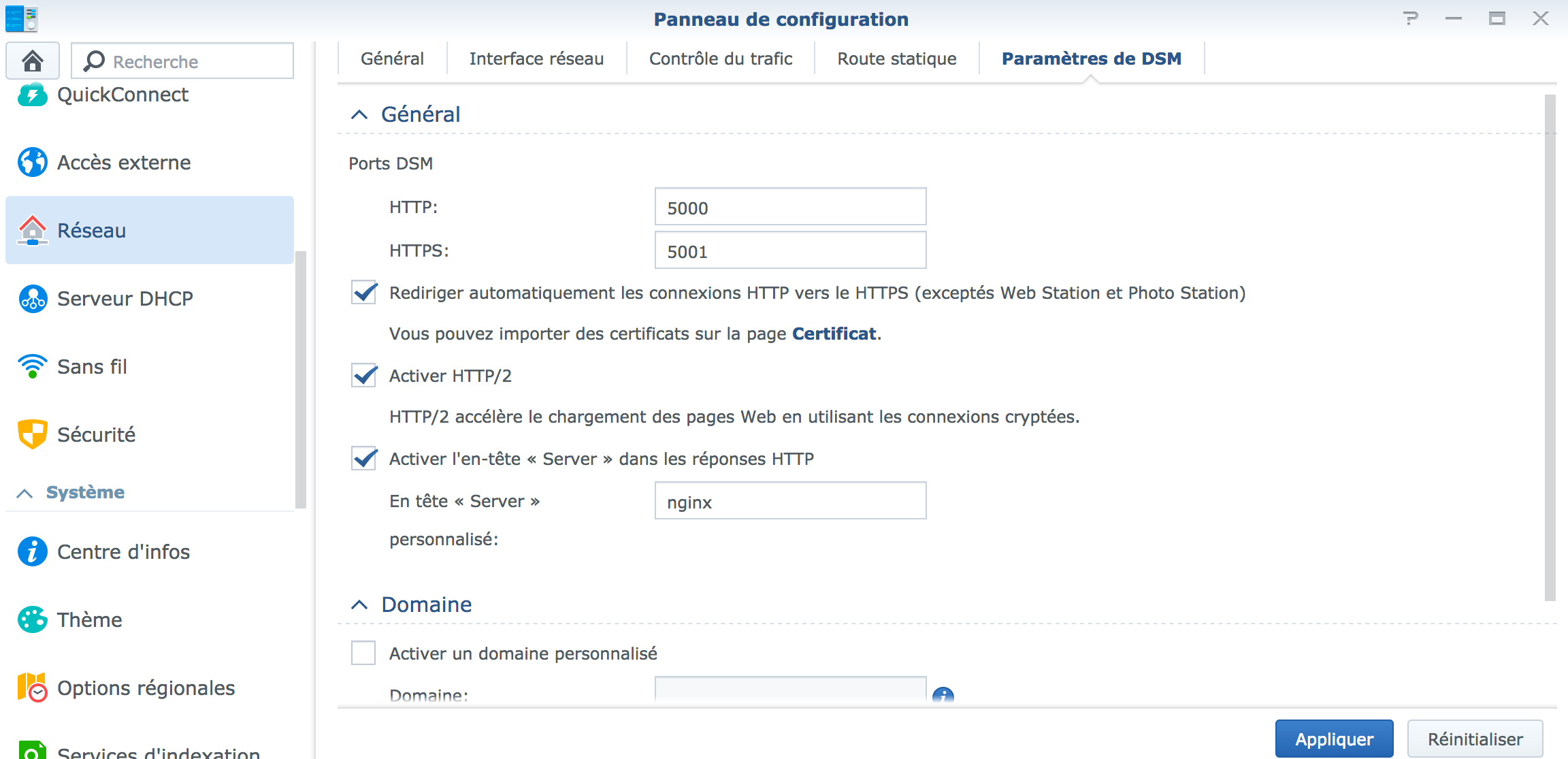

Le service Web redémarre, il faut finaliser le paramétrage via Panneau de configuration, Réseau Onglet DSM

- Cocher « REDIRIGER 5000 vers 5001 »

Par la suite on désactivera cette option préférant ne garder que le routage du port 5001 — en attendant, chaque connexion sur l’ancien port 5000, amène vers le 5001 donc en crypté sécurisé — - cocher HTTP/2

protocole optimisé pour la sécurité - On valide et là encore le service WEB redémarre.

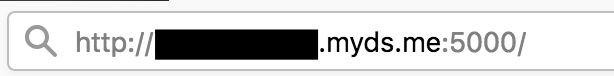

AVANT

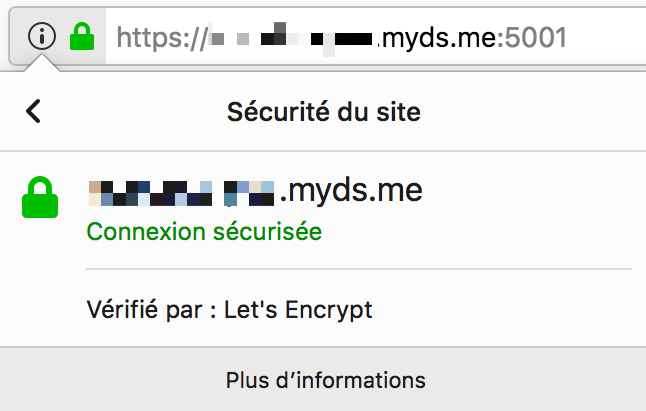

APRÈS

Si comme moi, vous avez manuellement réalisé un fichier de configuration pour un site WEB (WordPress & NGINX) y compris dans la gestion des erreurs 404, attention à désactiver ce dernier AVANT de créer le certificat. [ en effet, lors de cette procédure, un fichier est déposé sur le dossier web et doit être accessible pour confirmer la présence du NDD si le NDD est le même que le serveur WEB ].

Après il faut l’intégrer dans le fichier de configuration NGINX. (s’inspirer de celui créé par WebStation — j’ai créé un dossier et un lien vers les certificats sous usr/local/etc/ … –)

Pourquoi faire simple quand on peut faire compliqué… Je sais… ?

Sondage Express

[socialpoll id= »2490108″]

Un grand merci pour cette super procédure qui paraît archi compliquée et qui bien expliquée est tout a fait gérable et simple à mettre en place.

Merci.

content de voir que c’est compréhensible et que cela sert !

Yes ! Ça y est mon nas est accessible en HTTPS ! Moi qui m’en faisais une montagne… Grâce à cette page, j’ai suivi tranquillement la procédure et j’y suis parvenue, merci !!

Moi aussi !

Super boulot Daffy, bravo !

Moi qui me disait « j’y comprends rien, mes potes qui se connectent chez moi encore moins…. Après avoir cet alerte de sécurité parce qu’ils venaient chez moi.. C’est sur que je risquais de plus avoir grand monde »

Bah non ! J’y suis parvenu.

La plus grosse difficulté est que les amis continuent d’utiliser l’accès en 5000 donc en http… Et non directement httpS et le 5001… Mais comme j’ai routé l’un vers l’autre… Bah ça le fait , merci !